系統設定 - 多因子驗證、SAML2、OAuth2.0

本文件說明 Smart Platform 所提供的身份驗證與授權機制(包含多因子驗證 MFA、SAML2 單一登入與 OAuth2.0 第三方登入)的設定方式、前置需求與整合流程,協助管理者依企業環境完成安全、標準化的登入與身分管理設定。

此章節包含主題:

適用時機

多因子驗證(MFA)適用於需要提升登入安全性、加強密碼保護或符合企業資安與稽核要求的情境。 對於有遠端登入、外部使用者接入,或包含高敏感度資料的系統,啟用 MFA 能有效降低帳號遭入侵的風險。

SAML2 單一登入(SSO)適用於企業內部擁有多個獨立系統、需要統一登入入口,或由企業身分提供者(IdP,如 Microsoft Entra ID / Azure AD)集中管理使用者帳號的環境。 透過 SAML2,可讓使用者在多系統間無縫切換,減少重複登入並降低帳號管理成本。

OAuth2.0 授權登入適用於期望讓使用者以 Google、Microsoft 等第三方帳號登入的情境。 此機制可簡化註冊流程、避免自行管理外部使用者密碼,並可依需求取得第三方帳號的基本資料(如 Email)。

企業可依實際需求搭配上述三種機制使用,以提升系統安全性並改善整體使用者體驗。

多因子驗證 (MFA)

多因子驗證(MFA, Multi-Factor Authentication)透過多項身份驗證因子提升系統登入安全性, 適用於需要減少帳號被盜風險、符合資安稽核要求,或使用者具備高權限與敏感資料存取需求的情境。

-

進入系統設定

從主畫面依序進入:

設計端 → 系統管理 → 系統設定 → 登入,接著在右側選單中點擊「多因子驗證 (MFA)」節點(①)。

-

MFA 選項設定

系統提供 Email 驗證碼、Microsoft Authenticator、Google Authenticator 等驗證方式, 管理者可依企業資安政策選擇是否強制啟用。

-

2-1. 已綁定 Email 的登入流程

若使用者已綁定 Email,系統會於登入時自動發送一次性驗證碼至信箱, 使用者輸入驗證碼即可完成登入。

-

2-2. 未綁定 Email 的登入流程

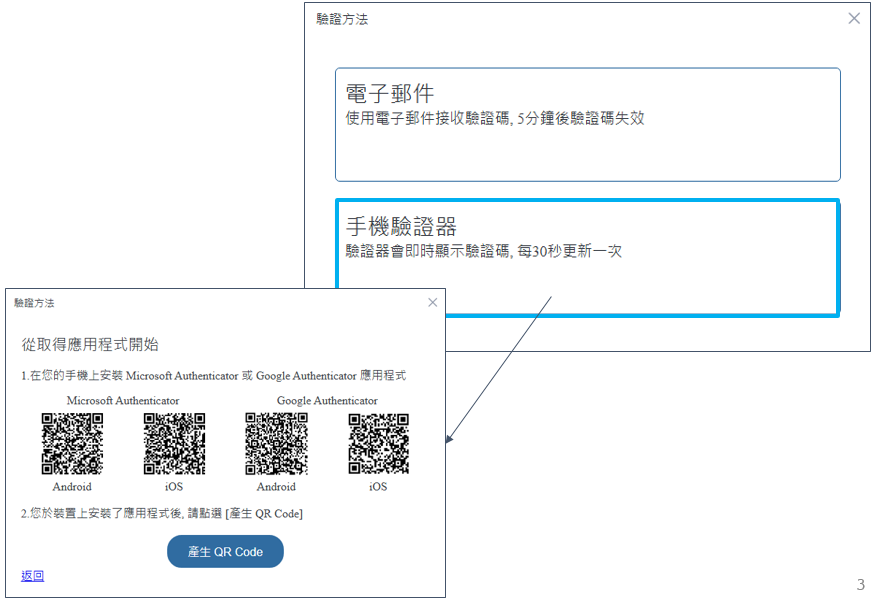

若使用者尚未綁定 Email,系統會引導使用者切換至替代驗證方式, 包含 Email、Microsoft Authenticator 或 Google Authenticator。

-

系統整合 SAML2

SAML2(Security Assertion Markup Language 2.0)主要用於跨系統的單一登入(SSO),

適用於企業內部擁有多個獨立系統、需要統一登入入口,或使用者身分由企業 IdP(如 Azure AD)集中管理的環境。

此機制能讓使用者在多個系統間無縫切換,減少重複登入的流程與帳號管理成本。

若尚未在 Microsoft Entra ID建立 SAML2 相關設定,

可參考本文件下方的「外部資源」區段,進行 《SAML2 前置設定》 以完成必要的申請與資訊取得。

-

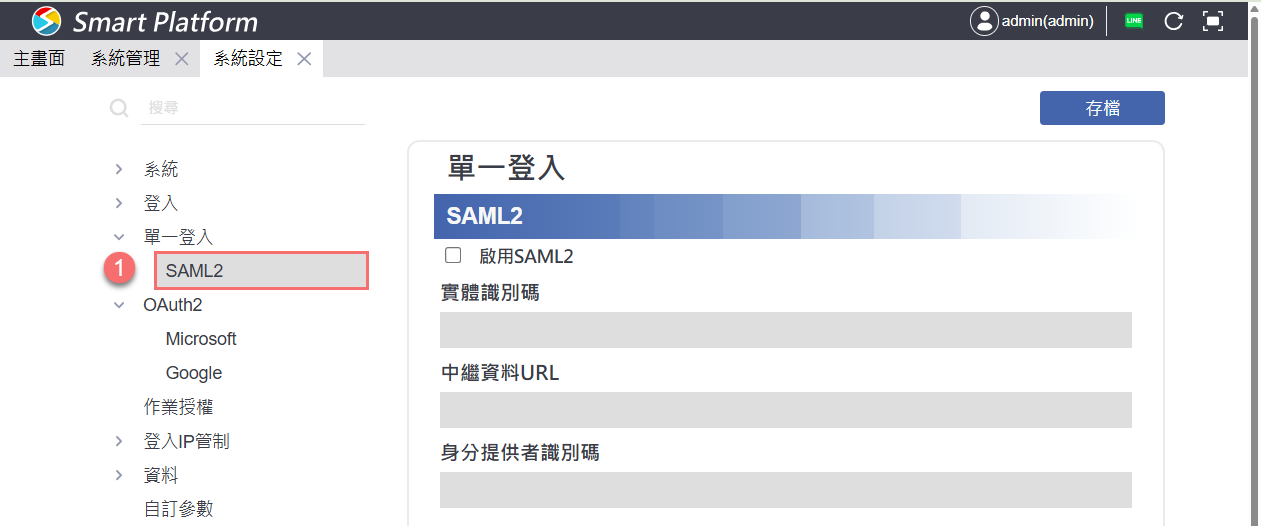

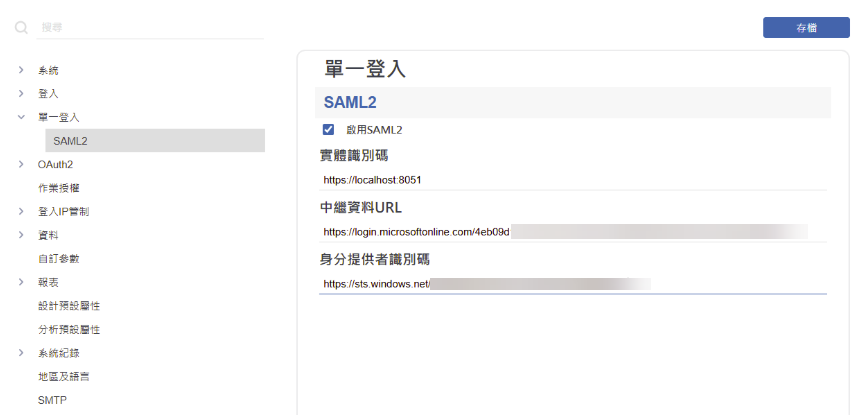

進入 SAML2 設定畫面

從主畫面依序進入:

設計端 → 系統管理 → 系統設定 → 單一登入,接著在左側選單中點擊「SAML2」(①), 即可開啟 SAML2 設定畫面。

-

SAML2 基本設定說明

進入 SAML2 設定頁面後,畫面右側會顯示可設定的欄位,包含:

啟用 SAML2:勾選後啟用 SSO 功能。

實體識別碼:系統作為 SP(Service Provider)的唯一識別名稱。

中繼資料 URL:系統提供 SP Metadata 的下載位置。

身分提供者識別碼:用於輸入企業 IdP(例如 Azure AD、ADFS)的識別碼。

請依企業身分識別服務(IdP)提供的資訊填寫上述欄位。設定完成後,請點擊右上角的【存檔】, 儲存設定後建議重新整理瀏覽器以載入最新的 SAML2 設定。

系統整合 OAuth2.0

OAuth2.0 為授權協定,允許使用者以 Google、Microsoft 等第三方帳號登入系統,

適用於希望簡化登入流程、避免直接管理使用者密碼,或需從雲端平台取得 Email 與基本公開資訊的情境。

若尚未於 Google Cloud Console 或 Microsoft Entra ID建立 OAuth2.0 所需的應用程式、用戶端 ID 與用戶端密碼,

可參考本文件下方的「外部資源」區段,依指引完成《OAuth2.0 前置設定》,以取得整合所需的參數。

-

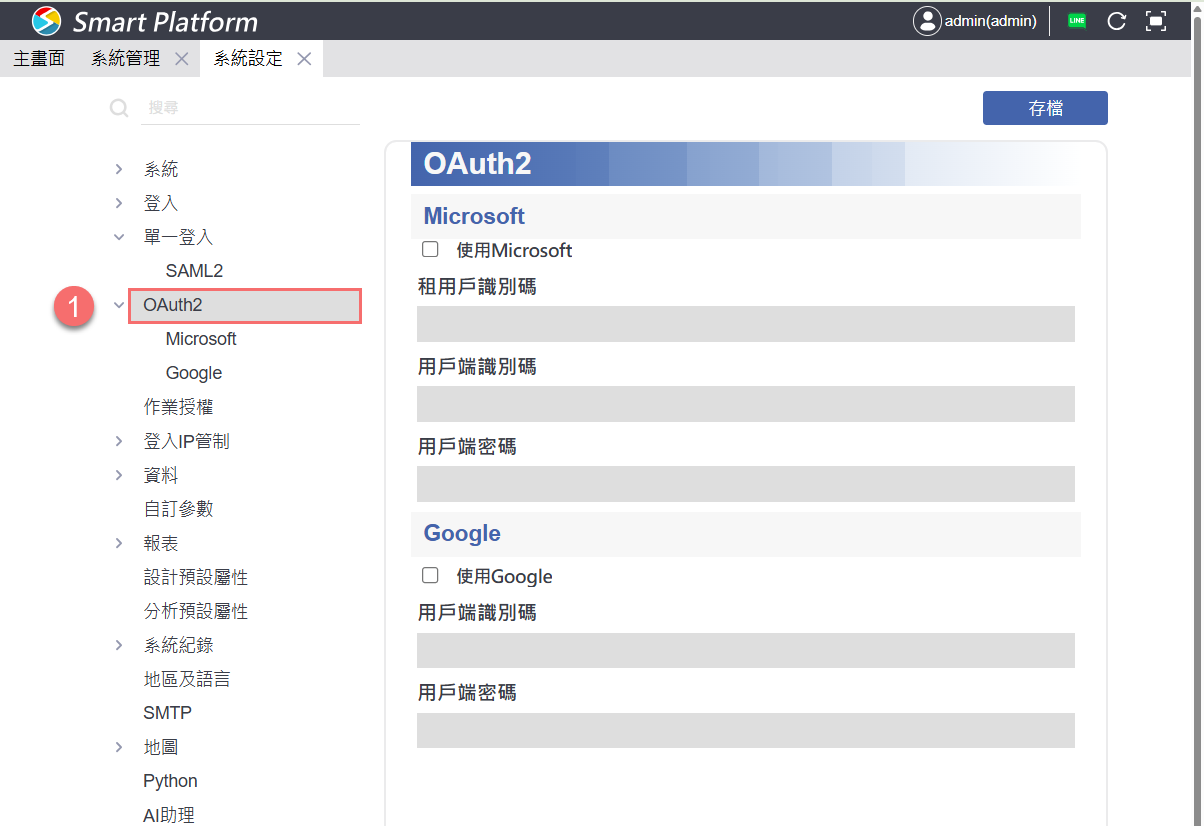

進入 OAuth2 設定畫面

從主畫面依序進入:

設計端 → 系統管理 → 系統設定 → 單一登入,接著在左側選單中點擊「OAuth2」(①), 右側即會顯示 OAuth2 設定畫面,如下圖所示。

畫面右側依第三方平台區分為兩個區塊: 上半部為 Microsoft,下半部為 Google,各區塊的欄位說明如下:

-

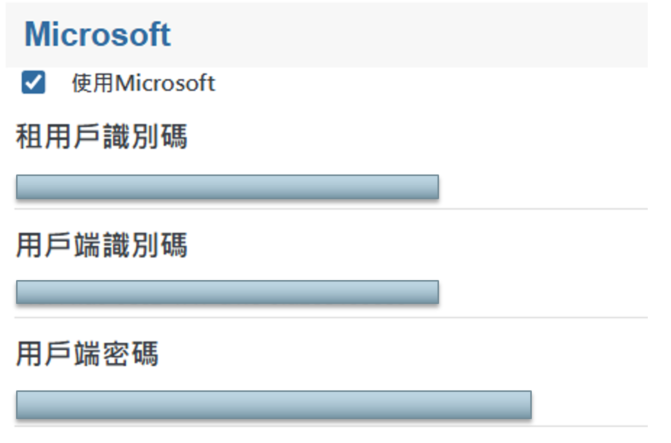

Microsoft 區塊

使用 Microsoft:勾選後啟用 Microsoft 帳號登入。

租用戶識別碼:輸入 Microsoft Entra ID所提供的租用戶識別碼 (Tenant ID)。

用戶端識別碼:輸入在 Microsoft 應用程式註冊中取得的 Client ID。

用戶端密碼:輸入對應 Client Secret。

-

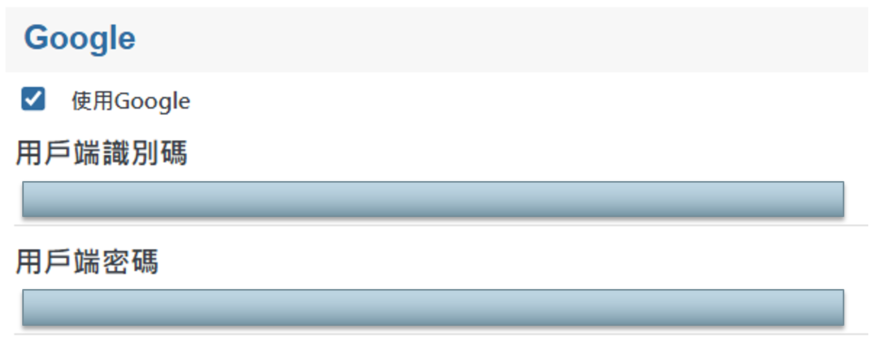

Google 區塊

使用 Google:勾選後啟用 Google 帳號登入。

用戶端識別碼:輸入在 Google Cloud Console 中建立 OAuth 用戶端時取得的 Client ID。

用戶端密碼:輸入對應 Client Secret。

請依各平台(Microsoft / Google)開發者後台提供的值填入上述欄位,完成後點擊右上角的【存檔】以儲存設定。

-

Microsoft 區塊

-

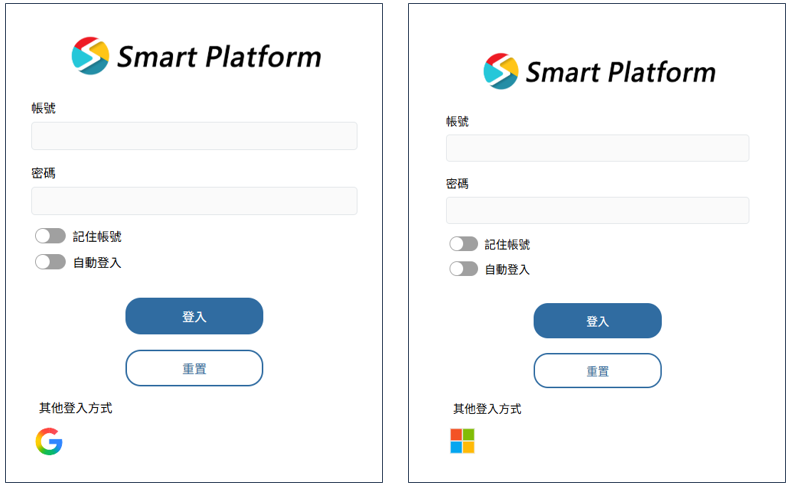

登入畫面顯示第三方登入按鈕

當 OAuth2 設定完成並啟用 Microsoft 或 Google 登入後,系統登入頁面會自動在畫面底部顯示對應的第三方登入按鈕。 不同的啟用狀態會顯示不同的登入方式,如下圖所示:

-

啟用 Google 登入:登入畫面底部會出現 Google 圖示按鈕,使用者可直接點擊以 Google 帳號登入系統。

-

啟用 Microsoft 登入:登入畫面底部會出現 Microsoft 圖示按鈕,使用者可使用 Microsoft 帳號登入系統。

若皆未啟用,則不會顯示任何第三方登入方式。

-

外部資源(SAML2、OAuth2.0 設定)

SAML2 前置設定

在 Smart Platform 啟用 SAML2 單一登入前,必須先於 Microsoft Entra ID 建立並設定一個 SAML 型態的企業應用程式,以下步驟依據外部平台實際操作畫面整理而成。

-

登入 Microsoft Entra ID 並選擇正確租用戶

登入 Azure 入口網站, 點選左側服務列表中的「企業應用程式」。

-

新增企業應用程式

進入「企業應用程式」,點擊上方的「新增應用程式」, 以建立 Smart Platform SAML 整合所需的 Service Provider(SP)應用。

-

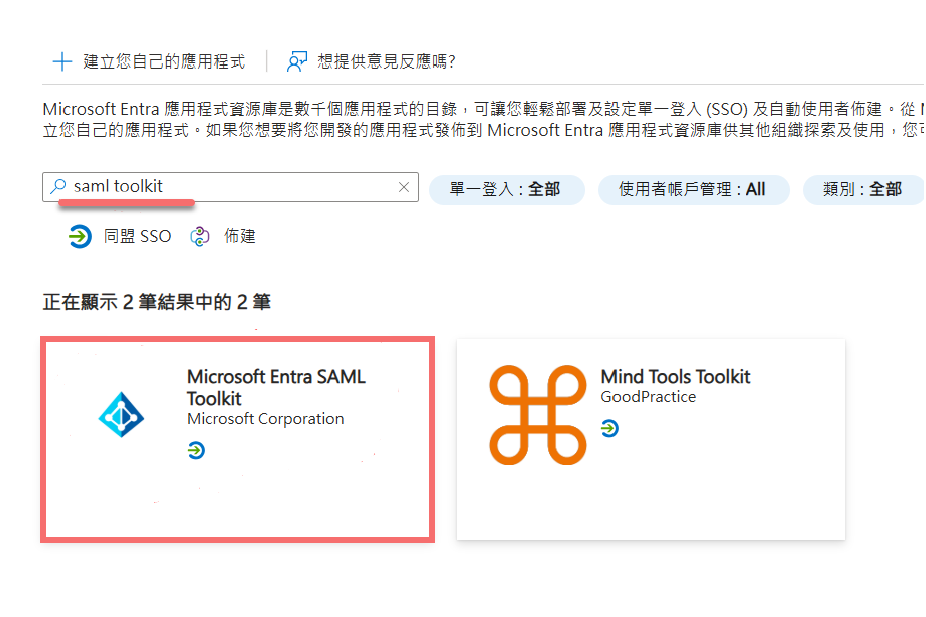

搜尋並建立 SAML Toolkit 應用

在應用程式集區搜尋「SAML Toolkit」, Microsoft Entra 提供官方 SAML 測試工具,可用於 Smart Platform 的 SAML SSO 設定。

-

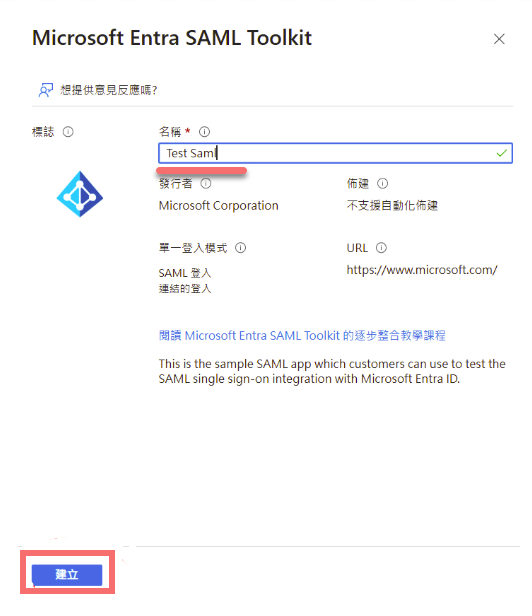

命名應用程式並建立

為應用程式輸入名稱(如 Test Saml), 點擊「建立」,完成後會進入應用程式詳細頁面。

-

選擇 SAML 作為單一登入方式

在應用程式中開啟「單一登入(Single sign-on)」,選擇 SAML。

-

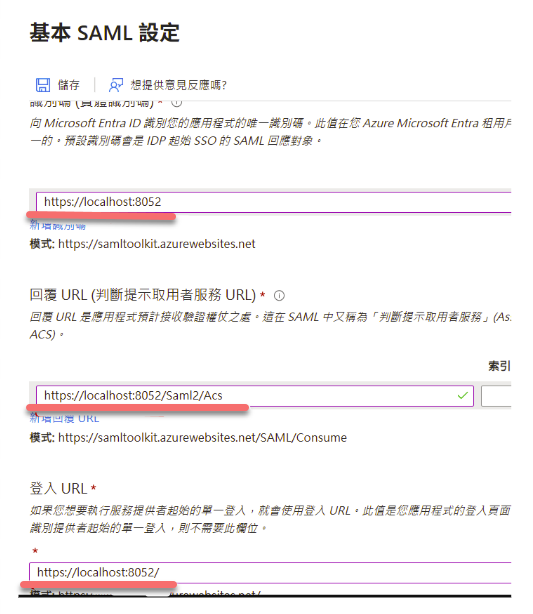

基本 SAML 設定

依 Smart Platform 的設定填入下列欄位:

識別碼 (具體識別碼)

回覆 URL (判斷提示取用者服務 URL)

登入 URL

這些欄位需與 Smart Platform → 系統設定 → SAML2 設定頁面保持一致。

-

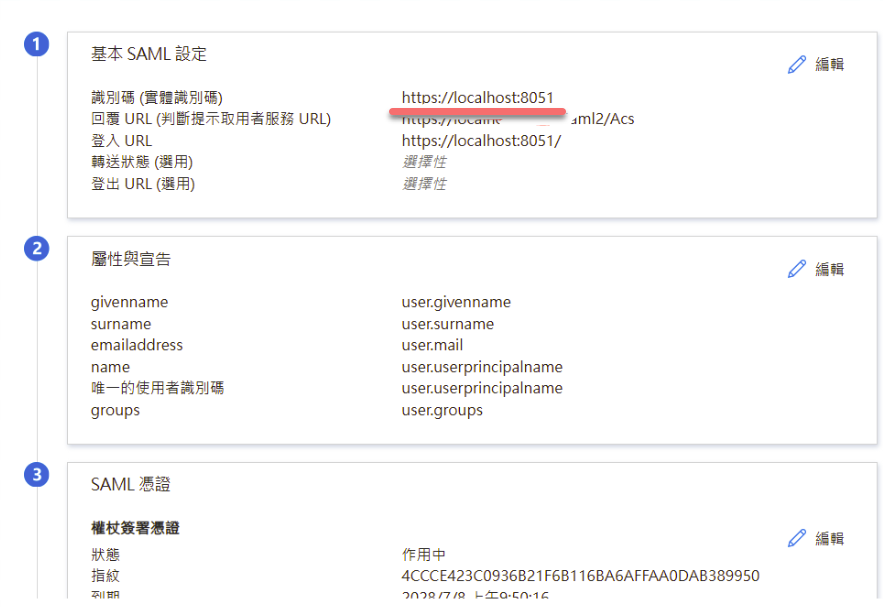

確認使用者基本 SAML 設定、屬性與宣告(Attributes & Claims)

預設會包含下列常用屬性,可依 Smart Platform 實際需求調整:

givenname

surname

emailaddress

name

userprincipalname

groups

-

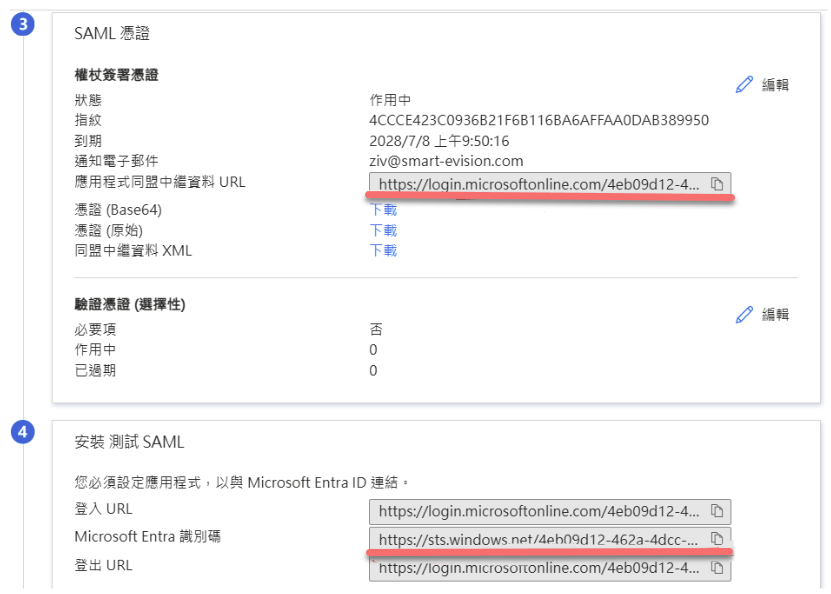

取得憑證與端點資訊

在「SAML 憑證」與其下方區塊可取得:

應用程式同盟中繼資料 URL

Microsoft Entra 識別碼

登入 URL

登出 URL

-

將 Azure AD 取得的 SAML 設定值填入 Smart Platform

完成 Microsoft Entra ID中的 SAML2 相關設定後, 需將取得的參數填回 Smart Platform → 系統設定 → 單一登入 → SAML2。 下圖中的三個欄位與 Azure AD 的對應關係如下:

Smart Platform 欄位

參考步驟 / 來源畫面

實體識別碼

可參考上方 Step 7 中的實體識別碼

中繼資料 URL

可參考上方 Step 8 的「應用程式同盟中繼資料 URL」

身分提供者識別碼

可參考上方 Step 8 中顯示的 Microsoft Entra 識別碼

請依照 Azure AD 的 SAML Signing Certificate 與 Set up 區段提供的內容逐一填寫上述欄位, 以完成 Smart Platform 與身分識別提供者(IdP)之間的信任設定。

OAuth2.0 前置設定

在 Smart Platform 啟用 OAuth2.0 第三方登入前,需先分別於 Microsoft Entra ID 與 Google Cloud Console 建立並設定 OAuth2 用戶端應用程式,以下步驟對應附件 OAuth2.0 前置設定畫面說明。

Microsoft OAuth2 前置設定

-

登入 Microsoft Entra ID 並確認租用戶

使用系統管理者帳號登入 Azure 入口網站, 於左側功能選單中點選「應用程式註冊」,確認目前所在的租用戶(Tenant) 為公司實際使用的環境。

-

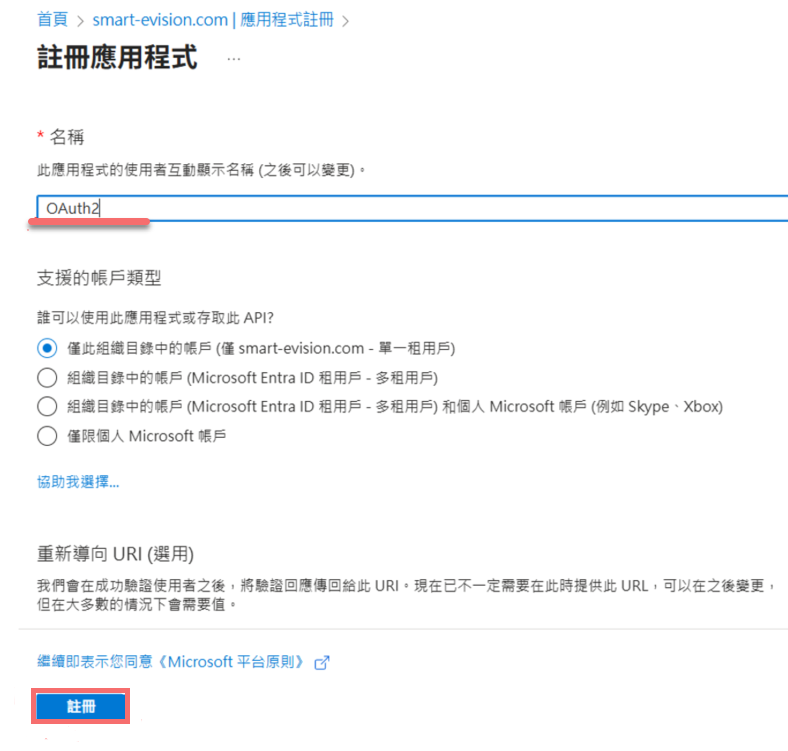

新增應用程式註冊

在「應用程式註冊」功能頁中,點選上方的「新增註冊」,準備建立一個新的應用程式做為 Smart Platform 的 OAuth2 用戶端。

-

輸入應用程式名稱並完成註冊

在註冊畫面中輸入應用程式名稱(例如:

OAuth2),選擇支援的帳戶類型, 其餘設定依公司政策調整後,點選左下角的「註冊」完成建立。

-

設定平台類型為 Web

建立完成後進入該應用程式的設定頁,在「 平台設定」中,選擇「新增平台」並點選「Web」做為此應用程式的回呼類型。

-

設定重新導向 URI (Redirect URI)

在 Web 平台設定視窗中,於「重新導向 URI」欄位輸入 Smart Platform 提供的回呼網址 (例如:

https://localhost:8051/...),其餘選項依需求設定後,點選「設定」儲存。

-

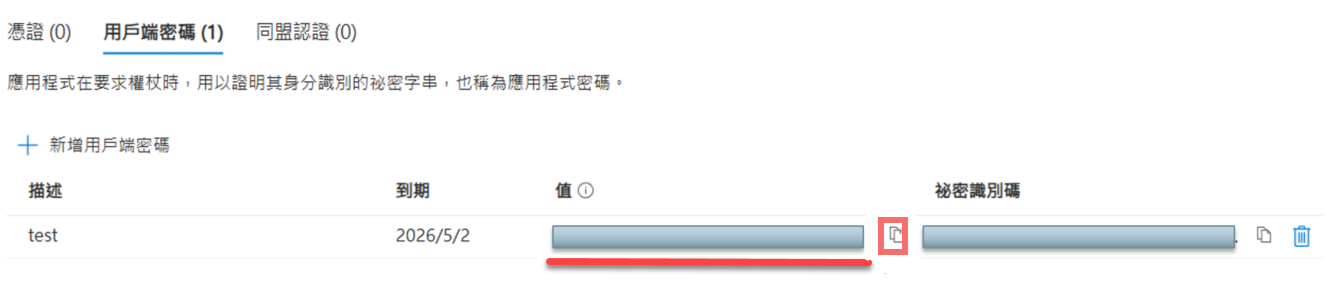

建立用戶端密碼(Client Secret)

於左側選單進入「憑證及密碼」, 在「用戶端密碼」區段點選「新增用戶端密碼」,輸入描述(例如:

test)與到期時間,按下「新增」建立一組新的密碼。

-

複製用戶端密碼值

新增完成後,系統會於列表中顯示用戶端密碼,請立即複製「值」, 之後將會填入 Smart Platform 的「用戶端密碼」欄位使用。 (注意:離開此頁後將無法再看到完整密碼值)

-

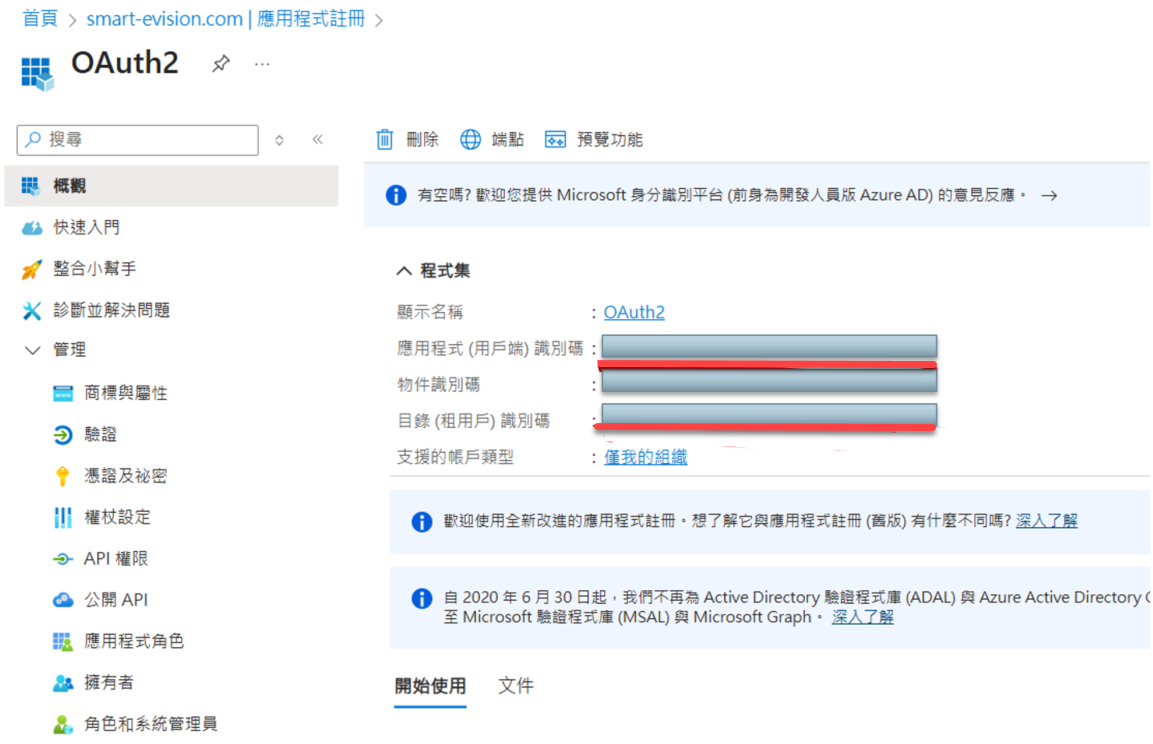

取得租用戶識別碼與用戶端識別碼

回到應用程式的「概觀(Overview)」頁面,記錄下列資訊:

應用程式(用戶端)識別碼

目錄(租用戶)識別碼

這些值將會對應到 Smart Platform 中 Microsoft OAuth2 設定畫面的欄位。

-

將 Microsoft OAuth2 設定值填入 Smart Platform

進入 Smart Platform → 系統設定 → 單一登入 → OAuth2 的「Microsoft」區塊, 勾選「使用 Microsoft」,並依序填入:

租用戶識別碼:對應 目錄(租用戶)識別碼,可參考上方 Step 8 中顯示的目錄(租用戶)識別碼。

用戶端識別碼:對應 應用程式(用戶端)識別碼,可參考上方 Step 8 中顯示的應用程式(用戶端)識別碼。

用戶端密碼:對應前面建立並複製的 用戶端密碼 值,可參考上方 Step 7 中顯示的用戶端密碼值。

完成後點選右上角的【存檔】儲存設定。

Google OAuth2 前置設定

-

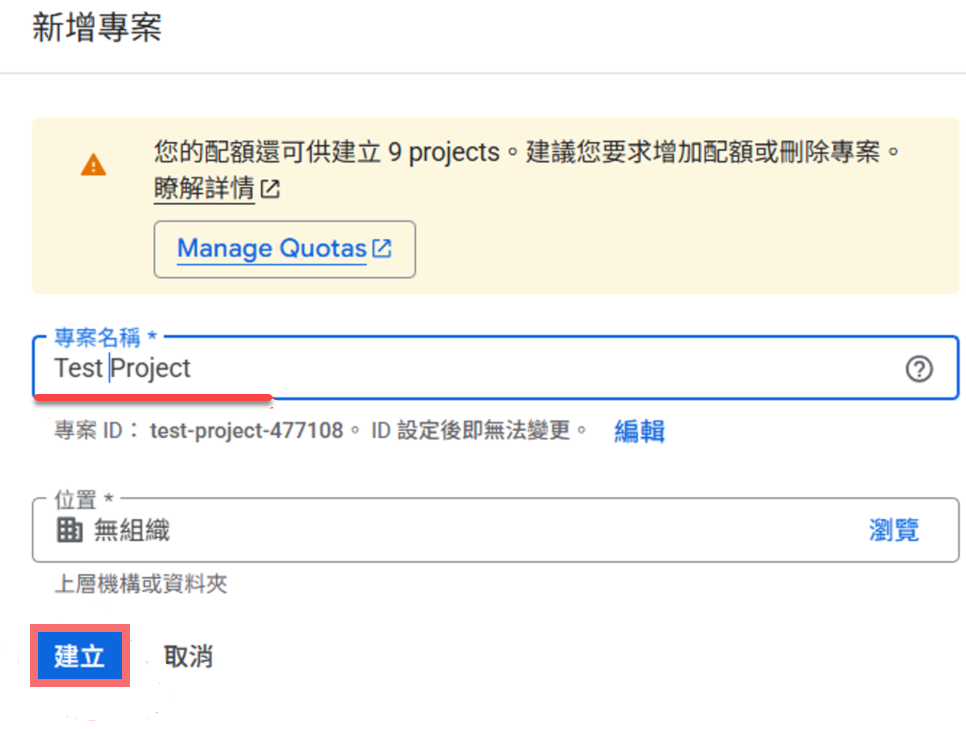

登入 Google Cloud Console 並建立專案

使用 Google 帳號登入 Google Cloud Console ,在右上角專案下拉選單中點選「新增專案」,輸入專案名稱(例如:

Test Project),再按下「建立」。

-

切換到新建立的專案

專案建立完成後,右上角會出現通知,點選「選取專案」或從專案選單中選取剛建立的專案, 確認後續操作都在正確的專案底下進行。

-

建立 OAuth 用戶端 ID

在左側選單進入「API 和服務」→「憑證」,點選上方「建立憑證」, 並選擇「OAuth 用戶端 ID」,進入建立用戶端流程。

-

設定 OAuth 用戶端資訊與授權重新導向 URI

在建立 OAuth 用戶端 ID 的畫面中,選擇應用程式類型(網頁應用程式),設定名稱, 設定完成後點選「建立」。

-

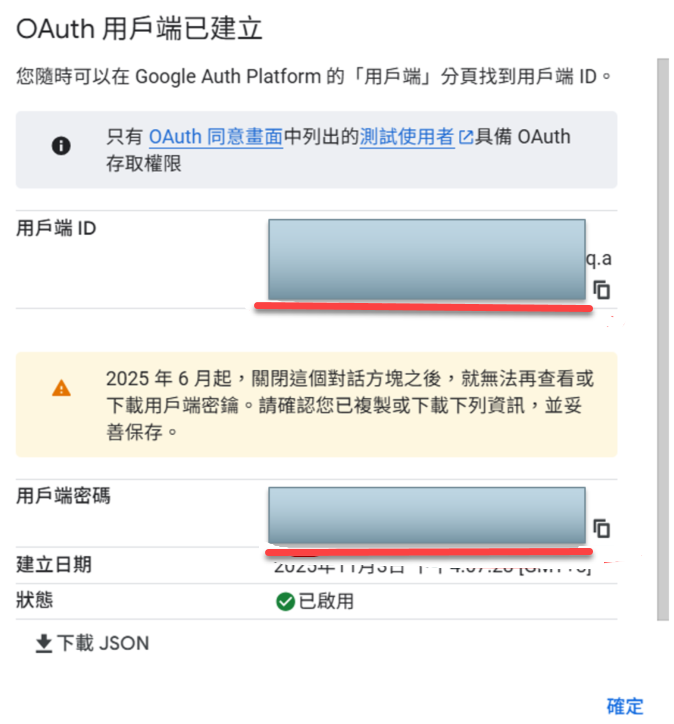

取得 Google 用戶端識別碼與用戶端密碼

建立完成後會顯示一個對話框,內容包含:

用戶端 ID

用戶端密碼

請將以上兩個值記錄下來,之後將填入 Smart Platform 的 Google OAuth2 設定中。

-

將 Google OAuth2 設定值填入 Smart Platform

進入 Smart Platform → 系統設定 → 單一登入 → OAuth2 的「Google」區塊, 勾選「使用 Google」,並依序填入:

用戶端識別碼:對應 Google Cloud Console 顯示的 用戶端 ID,可參考上方 Step 5 中顯示的用戶端 ID。

用戶端密碼:對應 用戶端密碼,可參考上方 Step 5 中顯示的用戶端密碼。

完成後點選右上角的【存檔】,即可啟用 Google 帳號登入功能。

資料來源 (Resources)

本文件中所參考的官方教學與資源包括:

-

Microsoft Entra ID – SAML 單一登入設定教學

https://learn.microsoft.com/zh-tw/entra/identity/enterprise-apps/add-application-portal-setup-sso -

ASP.NET Core + Microsoft 帳號 OAuth 登入教學

https://learn.microsoft.com/zh-tw/aspnet/core/security/authentication/social/microsoft-logins?view=aspnetcore-9.0